25 de Junio de 2018

Recientemente mis estudiantes me han pedido un resumen de cómo manejar la adquisición (forense) de teléfonos inteligentes iOS y Android. He evitado poner el proceso por escrito de la misma manera que evitaría la Plaga debido a que la tecnología móvil cambia tan rápidamente que no quisiera que la gente lea algo y viva solo en base a eso. Escribí esta entrada en un avión de camino a Vancouver, así que perdonen cualquier error ortográfico al igual que la brevedad de la misma.

Habiendo dicho lo anterior, estos son los métodos que funcionan para mi al dia de hoy. Otros puede que prefieran otros métodos, y eso es fantástico. Si todos fuéramos iguales esta sería una comunidad muy aburrida, ¿no?

Este posteo contiene lo que yo hago normalmente cuando es posible. Cualquiera que lleva a cabo trabajo de peritaje forense móvil sabe que todo cambia rápidamente y lo que es posible al día de hoy requiere modificación para que pueda funcionar mañana. Nos adaptamos, ajustamos y somos mas inteligentes a causa de ello. ☺️

|

| Solo porque te doy consejos no quiere decir que soy más inteligente que tu. Solo significa que he hecho más cosas estúpidas que tú. |

Recomendaciones para Adquisición de Android

Los dispositivos Android se están volviendo cada vez más difíciles de adquirir. Hemos visto muchos dispositivos donde solo información básica (fotografías, contactos y algunas llamadas) puede ser extraída. Algunas veces solo la información que existe en la tarjeta SIM puede ser extraída. Estoy segura que muchos de ustedes se han topado con la pantalla a continuación. De seguro es desanimador, pero no podemos dejar de seguir intentando.

|

| Extracción ha fallado. El nivel del parcho de seguridad del dispositivo no es suficiente para una extracción de este tipo. |

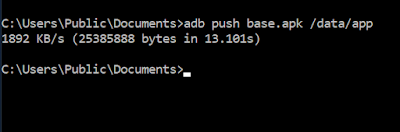

Sentí un susto momentáneo hasta que me di cuenta que el bueno y bien conocido ADB era la llave para extraer los datos. Voy a llegar al punto momentáneamente, pero si quieres la mayor cantidad de información de una extracción Android yo recomiendo que se tenga capacitación del vendedor de la herramienta preferida o que se tome la clase FOR585 Peritaje Avanzado de Teléfonos Inteligentes donde nos enfocamos en análisis pero recientemente actualizamos el curso para incluir otras opciones que pueden funcionar cuando falla la adquisición sencilla de alguna herramienta.

Cosas que vas a necesitar:

- Instalar ADB en tu estación de peritaje forense. (https://www.xda-developers.com/install-adb-windows-macos-linux/)

- Herramienta de peritaje forense de tu predilección.

Pasos recomendados para una adquisición Android:

- ADB Backtup (capturar tanto el dispositivo (all) como el SD (shared))

• adb backup -all

• adb backup -shared - Adquisición Lógica (Logical Acquisition) usando una herramienta de peritaje forense, especialmente si ADB no está trabajando para ti.

- Adquisición de Sistemas de Archivos (File System Acquisition) si más de un resguardo (backup) es ofrecido.

- Descarga física (physical dump) si estás consciente de que no te interesan las posibles huellas que queden (por ejemplo no se va a devolver el dispositivo y no estás llevando a cabo operaciones encubiertas.)

- Asegúrate de adquirir la tarjeta SD y SIM si están presentes. (Yo prefiero removerlas y adquirirlas por separado para asegurarme que nada es pasado por alto.)

- Obtener las credenciales de Google si es posible.

- Extraer los datos de la nube - SI TIENES LA AUTORIDAD NECESARIA.

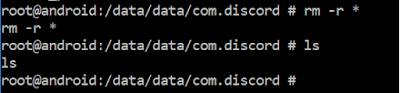

- Prefiero ejecutar algunos comandos de ADB en el dispositivo para asegurarme que he extraído toda la información y que estoy consciente de que existe en Android. Algunos ejemplos son:

adb shell service list (listado de servicios)

adb shell pm list packages (muestra que aplicaciones (apps) están instalados)

- SIEMPRE abre la extracción para asegurarte que tienes lo que estabas esperando tener. Si tienes una descarga física, Autopsy es la manera mas rápida de obtener acceso a la data. Y es gratis.

(https://www.sleuthkit.org/autopsy/)

Adquisición de Android deja huellas en el dispositivo. Si conduces operaciones encubiertas hay que tener mucha precaución. He puesto estos pasos en orden contigo en mente. No te adelantes sin saber que tipo de huella dejan las herramientas y métodos que utilizas. Estos temas se cubren en la clase FOR585 (http://for585.com/course).

Recomendaciones para Adquisición iOS

Para adquirir iOS es lo mismo que ha sido por años. Si, han habido rumores del cierre/restricción del puerto de datos. Si, existen herramientas que permiten acceso al dispositivo como quiera. Este posteo no se centra en esto. El posteo se enfoca en que debes intentar cuando tienes un dispositivo de iOS a investigar. Puedes decidir trabajar en una computadora Windows o Mac. Yo uso las dos. Honestamente la mayor parte de mis adquisiciones toman a lugar en una máquina de peritaje forense Windows, pero si uso una Mac cuando examino archivos nativos a Apple o para llevar a cabo 'jailbreaking' debido a que Windows no siempre es efectivo en cuanto a esto.

Cosas que vas a necesitar:

- Instalar iTunes si planeas crear un backup (resguardo).

- Instalar iBackupBot (Yo prefiero esta herramienta sobre las gratuitas porque me proveen la opción de descargar las bitácoras de fallas ('crash logs')

(http://www.icopybot.com/download.htm) - Herramienta de peritaje forense de tu predilección.

Pasos recomendados para iOS:

- Determinar el tipo de dispositivo iOS (lo más probable es que no obtendrás una descarga física porque el dispositivo probablemente es 64 bit y no ha sido 'jailbroken').

- Llevar a cabo un Sistema de Archivo/Extracción Lógica Avanzada ('File System/Advanced Logical Extraction)

• Si estas usando productos de Cellebrite asegurate de usar 'Physical Analyzer' y llevar a cabo tanto el Método 1 y el Método 2. Yo no use el UFED para descargar dispositivos iOS. El 'Physical Analyzer' es mejor.

• Si usas el 'Physical Analyzer' y ves el Método 3 - ¡Felicidades! Te has encontrado con un dispositivo que esta 'jailbroken'.

• Si usas alguna otra herramienta, usa más de una para asegurarte que obtienes todos los datos del dispositivo. - Si quieres tener la mayor cantidad de información posible asegúrate de obtener una adquisición lógica y/o de resguardo ('backup') del dispositivo. Típicamente yo me detengo al obtener una descarga del sistema de archivos ya que esta contiene el resguardo si tengo confianza en mi herramienta. (Refiérase al posteo mencionado anteriormente o tome la clase FOR585 para mayor información en este tópico.)

- Conecte el dispositivo a iBackup bot y descargue las bitácoras de fallas.

- Asegúrese que las herramientas utilizadas no activen el cifrado ('encryption') de iTunes al conectar el dispositivo a iTunes y asegurarse que cifrar el resguardo ('Encrypt Backup') no este seleccionado.

- Obtener credenciales de iCloud y de Google de ser posible y extraer los datos de la nube si se tiene la autorización.

Adicionalmente no adivine contraseñas en el dispositivo ya que corre el riesgo de borrarlo. Use un método que ya haya probado anteriormente o un servicio que le de apoyo a ese dispositivo. Si se esta desesperado y todavía no se tiene acceso, intente lo siguiente:

Para iOS:

- Intente comunicarse (ejecutar un comando) o parear el dispositivo usando libimobile.

- Intente hacer una copia de resguardo usando iTunes.

- Si cree que puede obtener las credenciales de iCloud, descargue los datos desde ahí. Muchas herramientas apoyan este método.

- Intente usar múltiples cables.

- Solo use un ataque de fuerza bruta usando una caja de 'hacker' si se está dispuesto a que el dispositivo se borre.

Para Android:

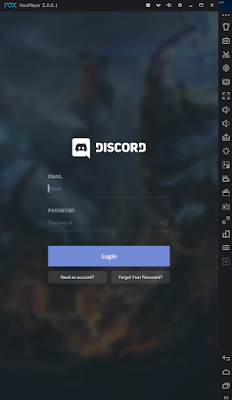

- Intente ejecutar comandos de ADB al dispositivo. Obtenga la mayor cantidad de información posible.

- Remueva y adquiera la tarjeta de SD en modo de escritura protegida ('write-protected') si existe la forma de hacerlo.

• Si no, intente adquirir la tarjeta SD emulada usando FTK Imager o una herramienta similar como Dispositivo de Almacenamiento Masivo USB ('USB Mass Storage Device'). - Remueva y adquiera la tarjeta SIM.

- Rompa el candado/cierre si puede accesar los archivos requeridos (*.key, etc.)

- Adquiera datos de la nube de Google, múltiples herramientas apoyan esto.

- Intente múltiples cables y modos ('Recovery, Safe, Download, etc.') para ver si la extracción está fallando debido a que el dispositivo no esta el el estado apropiado.

- Si el dispositivo está abierto, asegúrese de habilitar apropiadamente las opciones de desarrollador ('developer mode') necesarias.

Nuevamente, nosotros cubrimos métodos y maneras directas de interactuar con los dispositivos en la clase FOR585 y no puedo, ni quiero, dar todos esos jugosos detalles aquí. Esto es simplemente una guia de qué considerar cuando uno se encuentra con estos dispositivos. Obviamente no tenemos todo el tiempo para cubrir todos los pasos, pero es bueno tener un listado de que puede ser funcional para uno. Si quiere aprender más sobre peritaje forense de dispositivos móviles puede registrarse para el curso de FOR585 en DC para el mes que viene. AVISO: La clase ya no tiene espacios disponibles pero puede tomar el curso en vivo desde cualquier lugar usando 'Simulcast.' Esto quiere decir que puede tomar el curso desde cualquier lugar y tiene 6 dias de ensenanza de 9-5 conmigo. Puede hacer preguntas en línea a través de un moderador y las voy a contestar en vivo. El curso no es pre-grabado ni 'OnDemand.' Es un sistema muy innovador y creo que le va a gustar. Puede tener más información en for585.com/online.